Overview -- AWS Security Best Practices

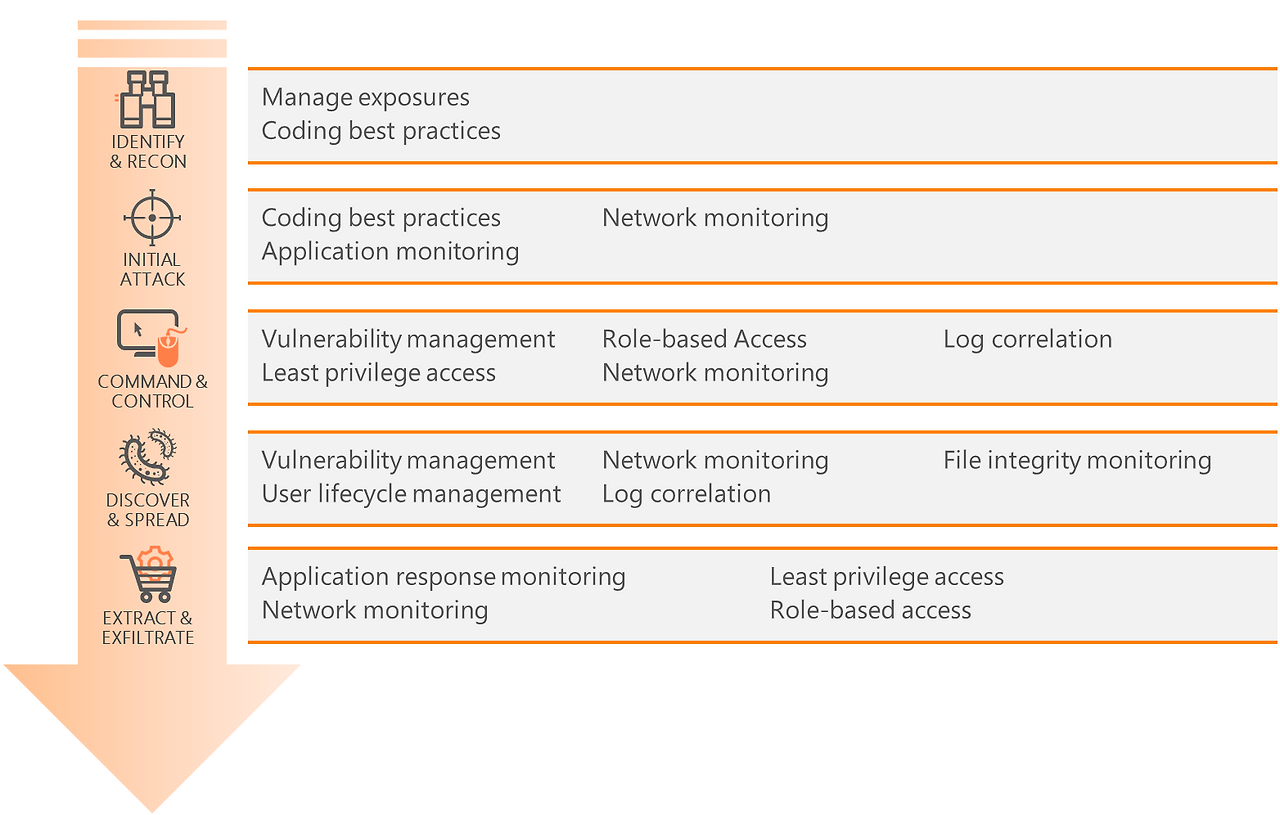

이 게시글은 AWS 보안 best practices에 대한 구조화된 defense-in-depth 개요를 제공하여, 어떻게 보안 통제가 설계되고, 적용되며, 실제 클라우드 환경에서 운영되는지 다룬다.

AWS 서비스를 나열하기보다, 핵심 영역 (신원 자격, 네트워크, 데이터 보호, 모니터링, 거버넌스, 애플리케이션 보안과 컴플라언스 ) 에 대한 보안 조치로 구성하여 각 계층이 어떻게 위험을 줄이고, 영향 범위를 제한하는지에 집중했다.

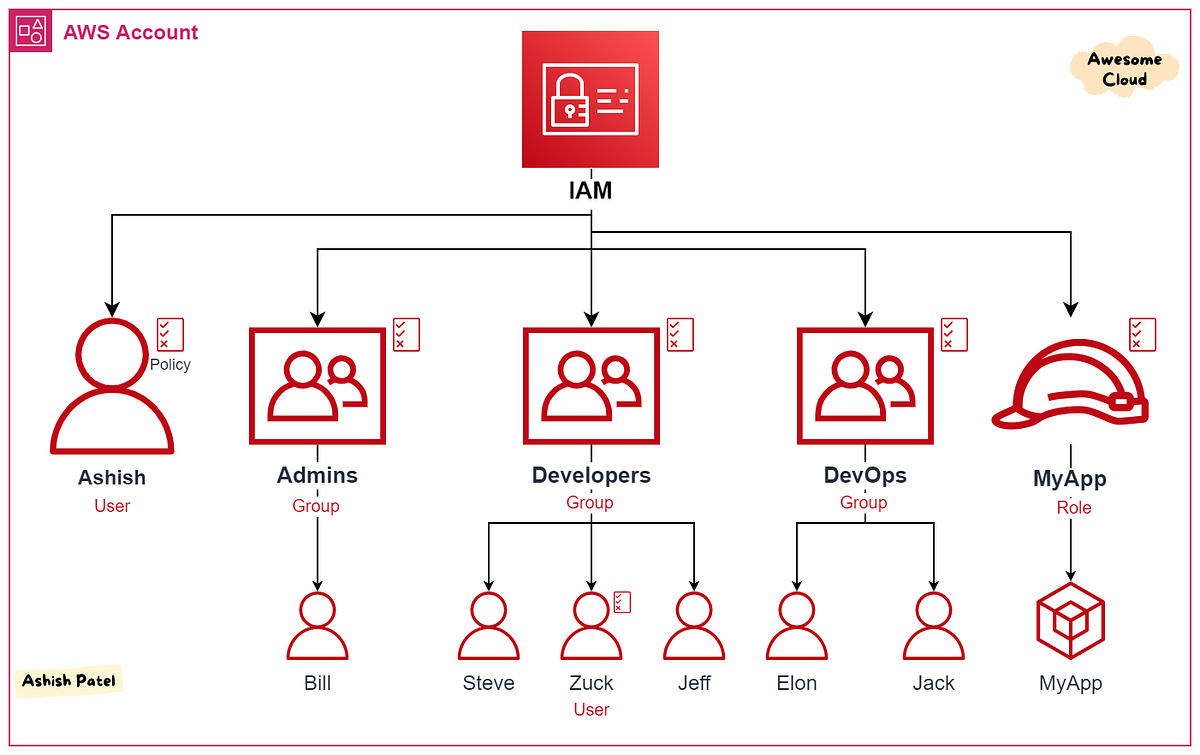

1. Identity & Access Management (IAM) -- Control Plane Security

핵심 원칙

- IAM user, role에 대해 최소 권한의 원칙을 강제한다.

- 네트워크 기반 신뢰보다 신원 기반 접근을 추구한다.

- 신원 자격은 단기간으로 설정하여, 감사를 허용하고, 폐지할 수 있도록 설정한다.

주요 구현 사항

- Fine-grained IAM 정책을 적용한다. 와일드카드(*) 사용은 피한다.

- 다요소 인증 (Multi-factor authentication, MFA)을 강제한다.

- Root 사용자 (필수)

- 권한을 가진 IAM 사용자

- 중요한 roles에 대한 연합 접근

- 과한 접근 권한이 적용된 정책을 탐지하고 조정한다.

- IAM Access Analyzer

- AWS Config managed rules (e.g., iam-user-unused-credentials-check)

- 신원에 대한 중앙 관리

- AWS IAM Identity Center (SSO)

- External Idp (SAML / OIDC)

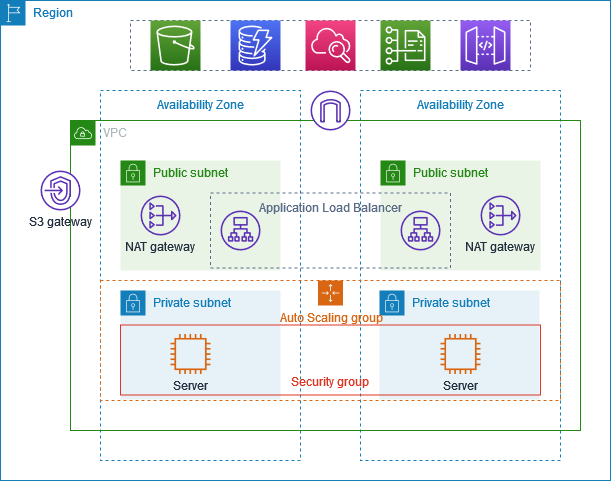

2. Network Security -- Data Plane Isolation

VPC Architecture

- 명확한 trust boundaries을 가진 VPC를 설계한다.

- Public subnets : Internet-facing ALB, NAT Gateway

- Private subnets : application servers, databases

Traffic Control Layers

- 보안 그룹 (Stateful)

- 인스턴스 수준의 allow-list

- inbound 트래픽에 대한 암시적 거부

- Network ACLs (Stateless)

- Subnet 단위의 filtering

- 정해진 범위에 대한 명시적 거부

- 경로 설정

- Internet Gateway 경로를 Public subnets으로 제한한다.

- VPC endpoints를 사용하여 인터넷 횡단을 회피한다.

Private Connectivity

- AWS PrivateLink와 VPC endpoints를 사용하여 AWS 서비스 접근을 private화 한다.

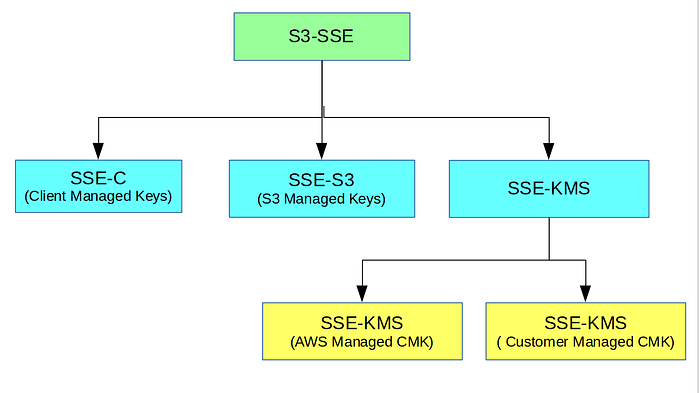

3. Data Protection -- Confidentiality & Integrity

Encryption Strategy

- 암호화를 기본으로 적용한다.

- At rest : S3, EBS, RDS, DynamoDB

- In transit : TLS 1.2+

- AWS KMS를 사용하여 키 관리를 중앙집중화한다.

- 민감한 workloads에 대한 고객 관리형 키 관리(CMK) 적용

- 키 교체 활성화 / 엄격한 키 정책 적용

Storage Hardening

- S3

- Versioining 활성화

- 중요 버킷에 대한 MFA Delete 활성화

- 계정 단위로 public access를 금지한다.

- TLS 강제 적용

- ACM 관리형 인증서

- HTTPS-only 정책 적용을 위한 ALB / CloudFront 사용

4. Monitoring, Logging & Threat Detection -- Detection & Visibility

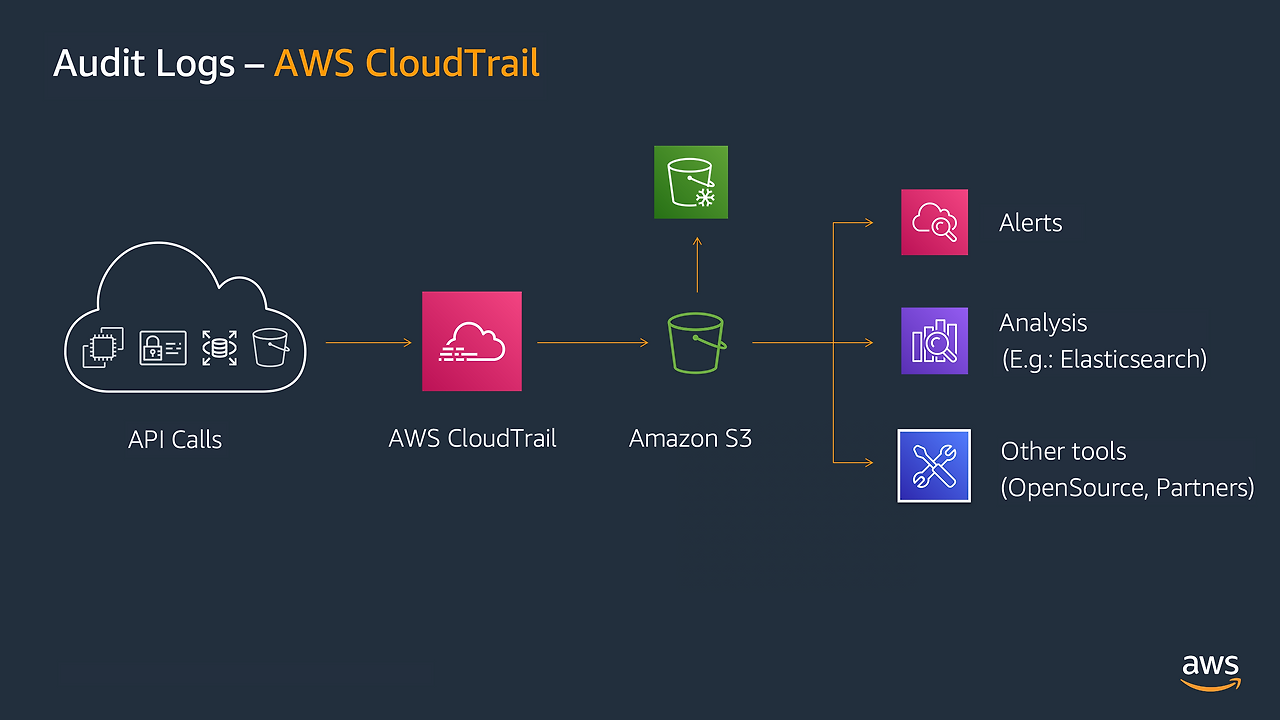

Foundational Logging

- 모든 리전 / 계정을 대상으로 API 활동을 추적한다.

- 생성된 로그는 logging 계정 혹은 불변 S3 버킷에 저장한다.

Operational Monitoring

- CloudWatch

- 가용성, 에러 비율, 병목 현상에 대한 metrics 및 alarms

- 보안 신호에 대한 로그 기반 alarms

- AWS Config

- 환경설정 초안을 추적한다.

- Managed / Custom rules에 따라 Compliance를 강제한다.

Security Intelligence

- AWS GuardDuty를 사용한 Threat Intelligence(TI), anomaly detection

- AWS Security Hub를 사용하여 findings를 집계한다.

- 예: CIS / AWS Foundtaional Security Best Practices benchmarks

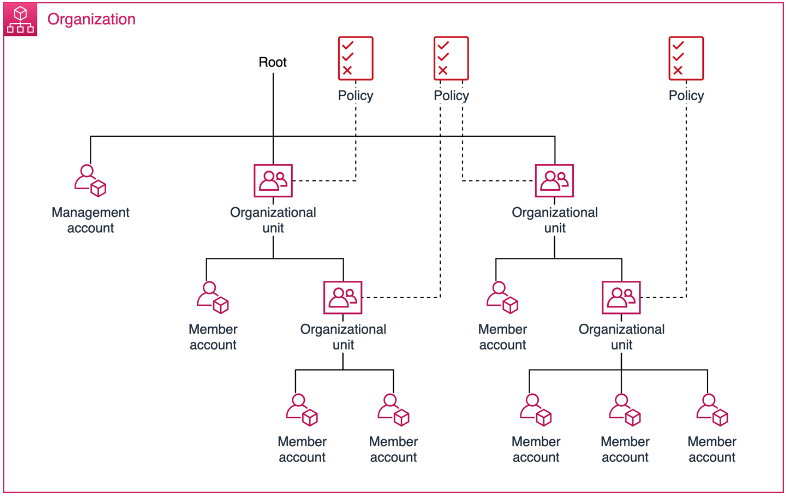

5. Account & Resource Management -- Blast Radius Reduction

Multi-Account Strategy

- AWS Organizations 활성화

- Workloads를 dev / staging / prod 환경 별로 분리한다.

- service control policies(SCPs)를 적용한다.

Resilience & Recovery

- AWS Backup : 중앙 집중화된 백업 정책과 재해 복구를 위한 리전 간 복사

6. Application Security -- Runtime Protection

Edge Protection

- AWS WAF : OWASP Top 10 방어 / 비즈니스 로직 침해에 대한 커스텀 rules

- AWS Shield : L3 / L4 DDosS 중재

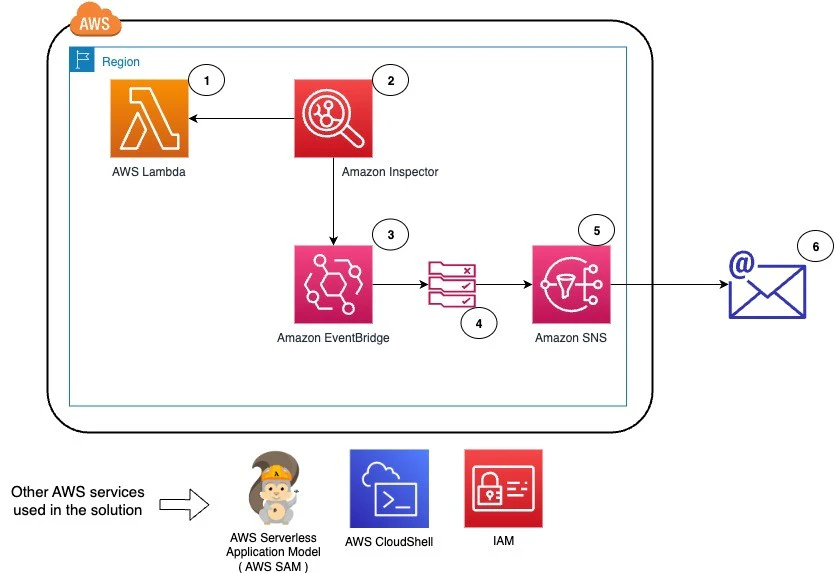

Vulnerability Management

- 배포 전에 컨테이너 이미지의 취약점을 스캔한다.

- AWS Inspector를 사용하여 EC2, ECR images, Lambda functions에 대한 보안 취약점을 평가한다.

7. Compliance and Governance -- Assurance & Auditability

Policy & Evidence

- 보안 정책과 사고 대응 절차를 정기적으로 점검하고 관리한다.

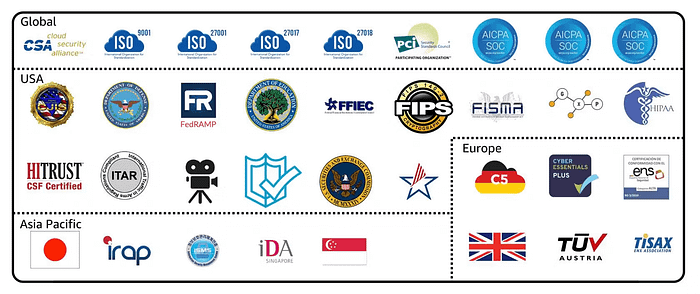

- AWS Artifact를 사용하여 SOC / ISO / PCI / HIPAA 보고서에 접근한다.

Cost & Ownership Visibility

- 환경, 비용, 데이터 식별 등을 위해 tagging 전략을 실현한다.

Regulatory Alignment

- GDPR / HIPAA / SOC 2/ ISO 27001에 따라 정기적인 위험 평가, 관통 테스트를 수행한다.

AWS Best Practices

- AWS Security Best Practices | Cyphere

- AWS Security Hub Best Practices - AWS Security Services Best Practices

- 7 Key Best Practices for Cloud Security from Alert Logic | AWS Partner Network (APN) Blog

- L7 DDoS 공격 패턴에 대응하는 WAF 규칙 설정하기 – JA3 및 JA4 핑거프린팅 집계 속도 규칙 | AWS 기술 블로그

- AWS Shield와 AWS WAF로 효과적인 DDoS 대응 방안 구축하기 | AWS 기술 블로그

- AWS Network Firewall 모범 사례 – 다중 VPC Endpoint/TGW 통합 | AWS 기술 블로그

-

Powered By. Claude

'Cloud Security' 카테고리의 다른 글

| [Cloud Security] 1주차. Terraform으로 AWS 인프라 구성하기 (0) | 2026.01.22 |

|---|---|

| [CloudSecurity] SecurityHub와 GuardDuty 기반 AWS 보안 알림 스택 확장 (0) | 2025.12.05 |

| [Cloud Security] AWS 보안 이벤트 실시간 알림 스택 구축기 (1) | 2025.11.13 |

| [Cloud Security] 쿠버네티스 보안 및 CI/CD 환경 분석 - CD 구현 (0) | 2025.06.12 |

| [Cloud Security] 쿠버네티스 보안 및 CI/CD 환경 분석 - CI 구현 (0) | 2025.06.10 |