실습 환경 준비

아래 유튜브 영상을 참고하여 kali-linux 설치 및 DVWA 환경 구성을 진행했습니다.

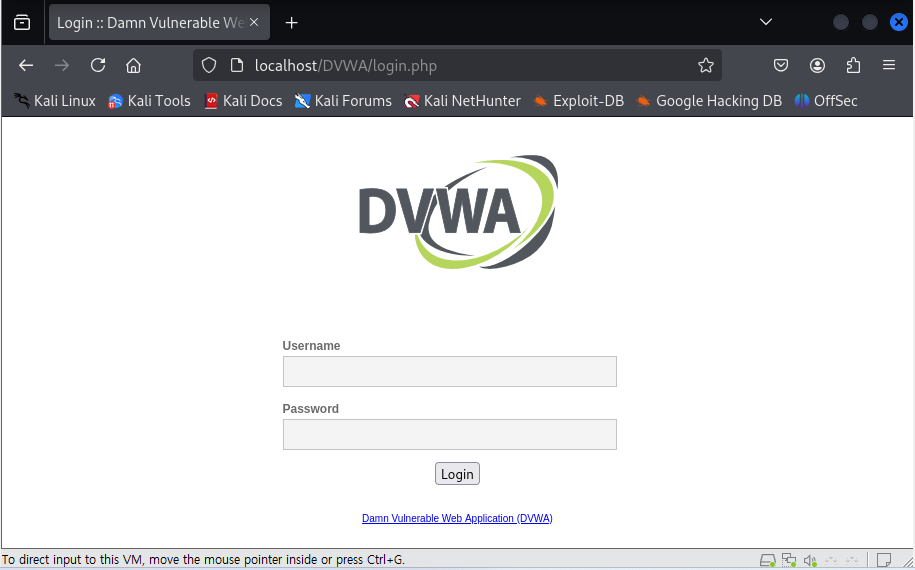

1. 가상 환경 준비

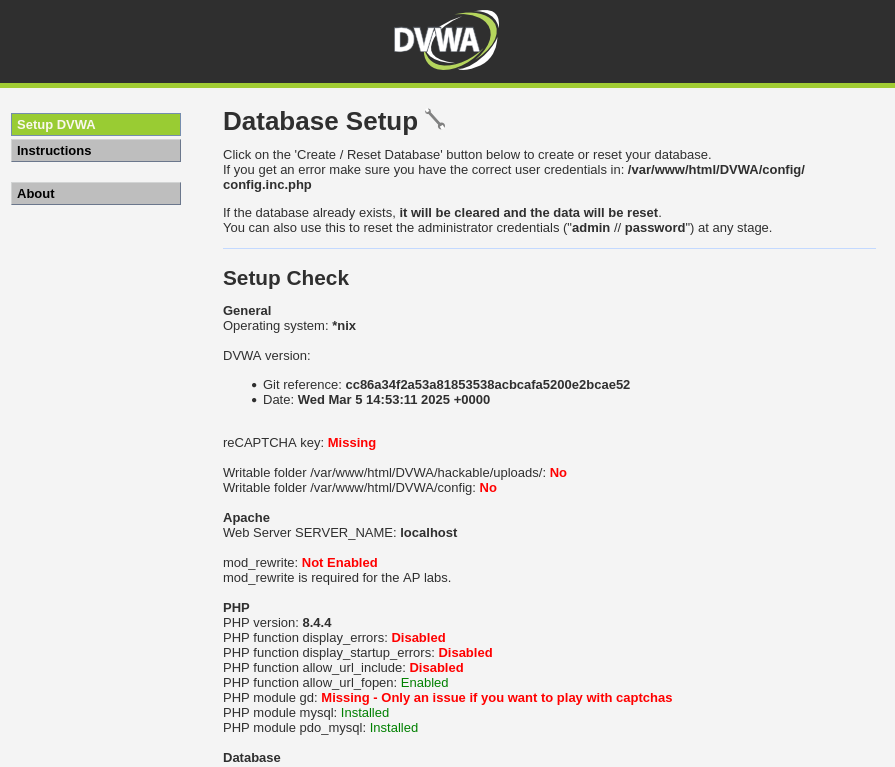

2. DVWA 환경 구성

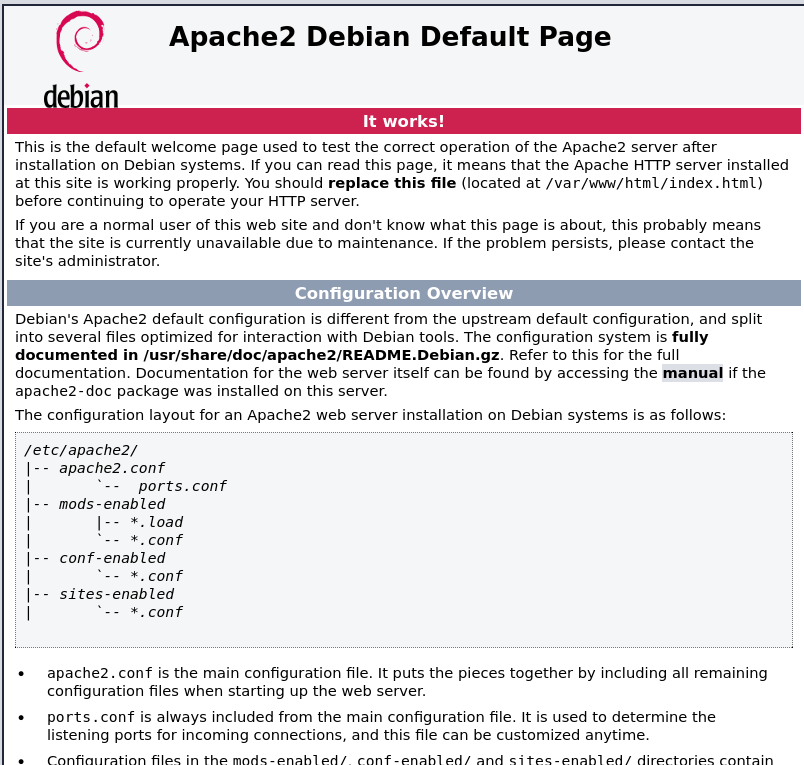

1) Apache Web server 설치 및 실행

## Github 주소 : https://github.com/digininja/DVWA

git clone https://github.com/digininja/DVWA

## DVWA 폴더를 httpd 웹 서버 디렉터리로 이동

sudo mv DVWA /var/www/html

cd /var/www/html

## Apache2 시작

sudo service apache2 start

2) MariaDB 설치 및 실행

cd DVWA

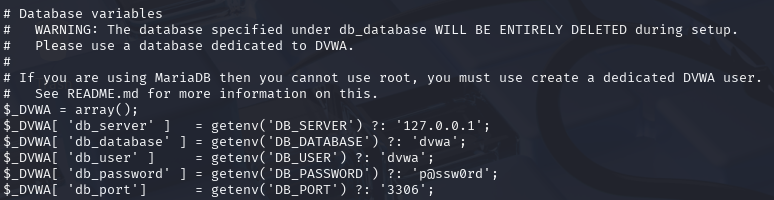

## config 파일 존재 확인

ls config

## config 파일 새 이름으로 복사

cp config/config.inc.php.dist config/config.inc.php

## mariadb 실행

service mariadb start

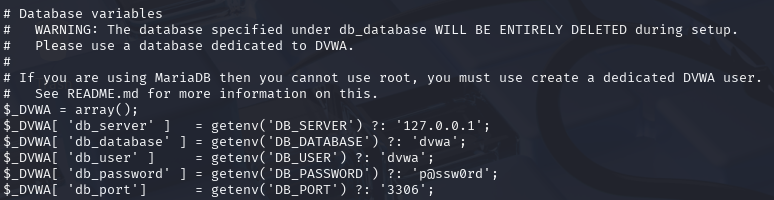

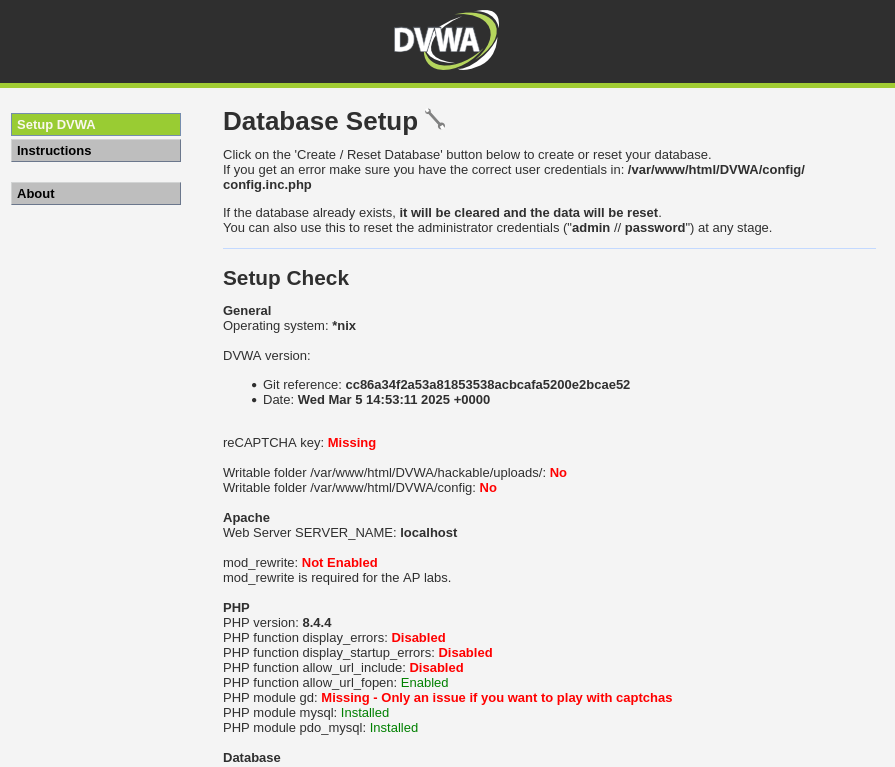

3) MySQL 내 DVWA 사용자 등록

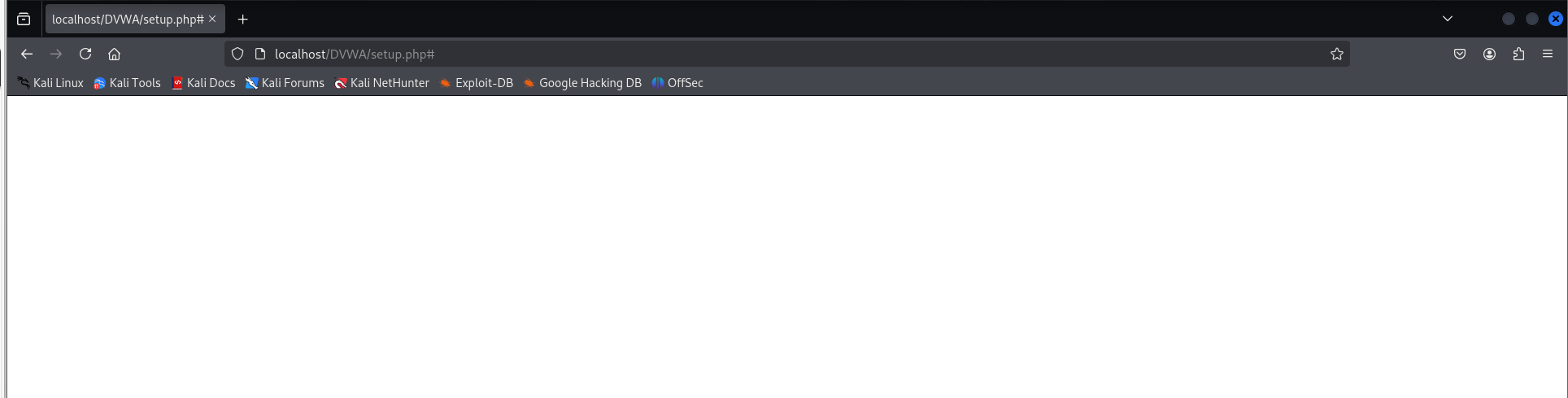

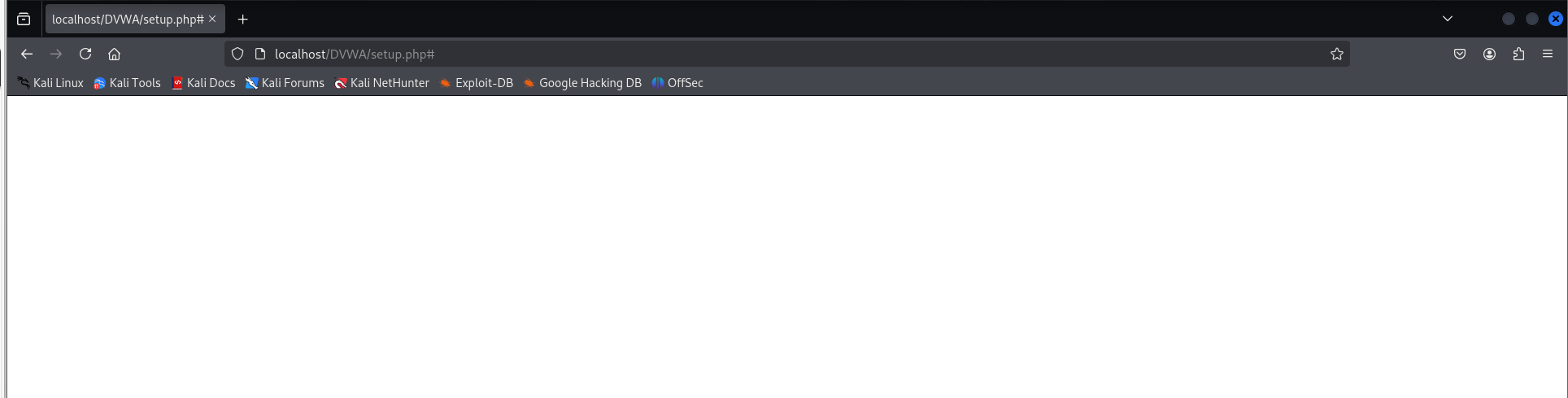

DVWA 실행 화면에서 새로운 DB 생성 시도 시 아래와 같은 빈 화면이 나온다.

이는 DVWA의 설정 환경이 MySQL에 등록되지 않은 것이 원인이었고, 해결하려 아래의 명령어를 순차 입력했다.

## root 계정 전환

sudo su -

## mysql 실행

mysql

[mysql]

## DVWA DB 생성

> create database dvwa;

## DVWA ID/PW 사용자 생성

> create user dvwa@localhost identified by 'p@ssw0rd';

## 모든 권한 부여

> grant all on dvwa.* to dvwa@localhost;

## 권한 변경사항 적용

> flush privileges;

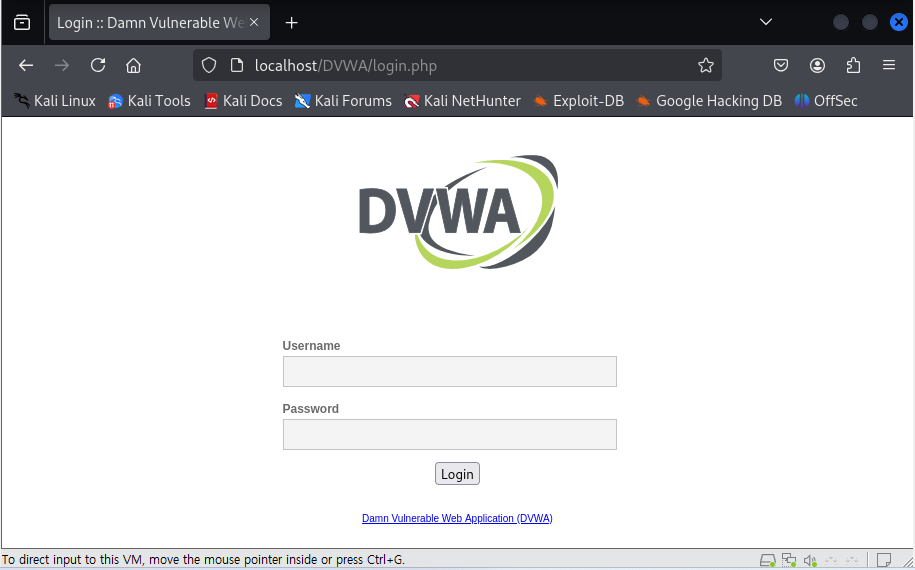

DVWA 실습 준비가 완료됐다.

참고 출처

- 36주차 과제 (상) - DVWA, KALI LINUX 설치

- GitHub - digininja/DVWA: Damn Vulnerable Web Application (DVWA)

'리팩토링 > 3. CERT' 카테고리의 다른 글

| 침해대응 & CERT 12 주차. 웹 모의해킹 실습(1) (1) | 2025.03.21 |

|---|---|

| 침해대응 & CERT 11주차. Proxy (2) | 2025.03.11 |

| 침해대응 & CERT 10주차. 웹 취약점(4) (0) | 2025.03.04 |

| 침해대응 & CERT 9주차. 웹 쉘 (1) | 2025.02.24 |

| 침해대응 & CERT 8주차. 웹 취약점(3) (1) | 2025.02.19 |

실습 환경 준비

아래 유튜브 영상을 참고하여 kali-linux 설치 및 DVWA 환경 구성을 진행했습니다.

1. 가상 환경 준비

2. DVWA 환경 구성

1) Apache Web server 설치 및 실행

## Github 주소 : https://github.com/digininja/DVWA

git clone https://github.com/digininja/DVWA

## DVWA 폴더를 httpd 웹 서버 디렉터리로 이동

sudo mv DVWA /var/www/html

cd /var/www/html

## Apache2 시작

sudo service apache2 start

2) MariaDB 설치 및 실행

cd DVWA

## config 파일 존재 확인

ls config

## config 파일 새 이름으로 복사

cp config/config.inc.php.dist config/config.inc.php

## mariadb 실행

service mariadb start

3) MySQL 내 DVWA 사용자 등록

DVWA 실행 화면에서 새로운 DB 생성 시도 시 아래와 같은 빈 화면이 나온다.

이는 DVWA의 설정 환경이 MySQL에 등록되지 않은 것이 원인이었고, 해결하려 아래의 명령어를 순차 입력했다.

## root 계정 전환

sudo su -

## mysql 실행

mysql

[mysql]

## DVWA DB 생성

> create database dvwa;

## DVWA ID/PW 사용자 생성

> create user dvwa@localhost identified by 'p@ssw0rd';

## 모든 권한 부여

> grant all on dvwa.* to dvwa@localhost;

## 권한 변경사항 적용

> flush privileges;

DVWA 실습 준비가 완료됐다.

참고 출처

- 36주차 과제 (상) - DVWA, KALI LINUX 설치

- GitHub - digininja/DVWA: Damn Vulnerable Web Application (DVWA)

'리팩토링 > 3. CERT' 카테고리의 다른 글

| 침해대응 & CERT 12 주차. 웹 모의해킹 실습(1) (1) | 2025.03.21 |

|---|---|

| 침해대응 & CERT 11주차. Proxy (2) | 2025.03.11 |

| 침해대응 & CERT 10주차. 웹 취약점(4) (0) | 2025.03.04 |

| 침해대응 & CERT 9주차. 웹 쉘 (1) | 2025.02.24 |

| 침해대응 & CERT 8주차. 웹 취약점(3) (1) | 2025.02.19 |