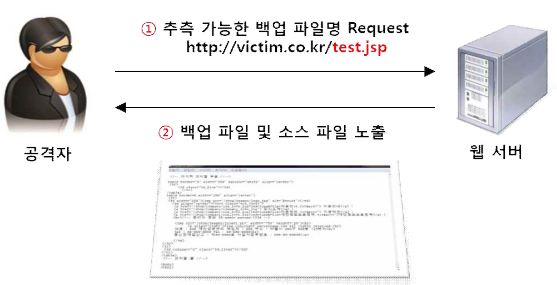

취약한 파일 존재 취약점

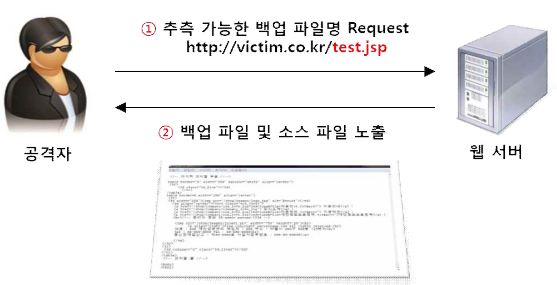

웹 루트 하위 내부 문서에 백업파일, 로그파일, 압축 파일 등이 존재하여 공격자가 유추 후 직접 접근을 요청하여 핵심 정보를 획득할 수 있는 취약점이다.

이로 인해 웹 애플리케이션 내부 로직 및 DB 정보 등 시스템 관련 정보 및 소스 코드가 노출 / 탈취 당할 위험이 존재한다.

검색 방법

- 웹 서버 디렉토리의 확장자 파일 검색

> intitle:"index of" "env.bak" | "config.bak" | "admin.bak"

> intitle:"index of" "users.yml" | "admin.yml" | "config.yml"![]()

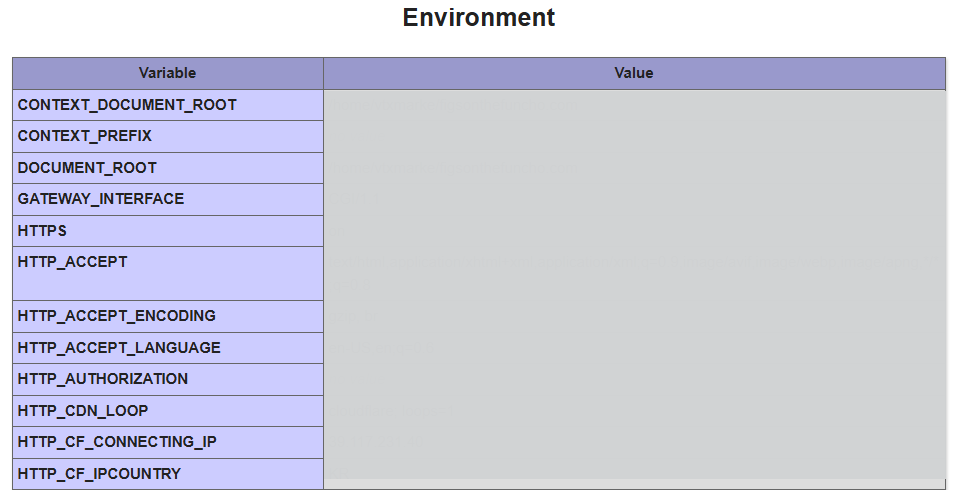

env.bak - DB ID/PW ![]()

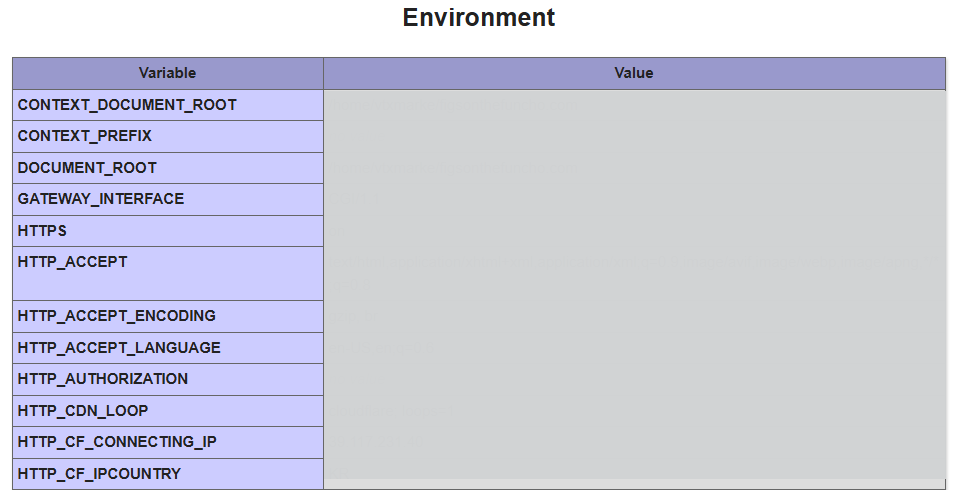

config.bak - DB IP address - PhpMyAdmin 웹 서버의 경우 웹 페이지(phpinfo.php) 존재 점검

> intitle:"index of" phpinfo.php

대응 방안

- 개발 및 운영 환경 분리 : 웹 서버를 개발 / 운영 환경으로 분리하고, 운영 환경에서는 소스 코드 수정 및 테스트를 위한 임시 파일을 저장하지 않는다.

- 접근 제한 : 설정파일 ("data/admin/users", "info.php")에 대해 신뢰된 사용자만 접근 가능하도록 정책 설정

- 정기적 점검 및 제거 : Tomcat, Apatche 등의 기본 페이지, WebLogic 등의 원격 관리 콘솔, phpinfo.php 구성정보 파일 등 웹 서버 내 불필요한 파일들을 정기적으로 점검하고 제거한다.

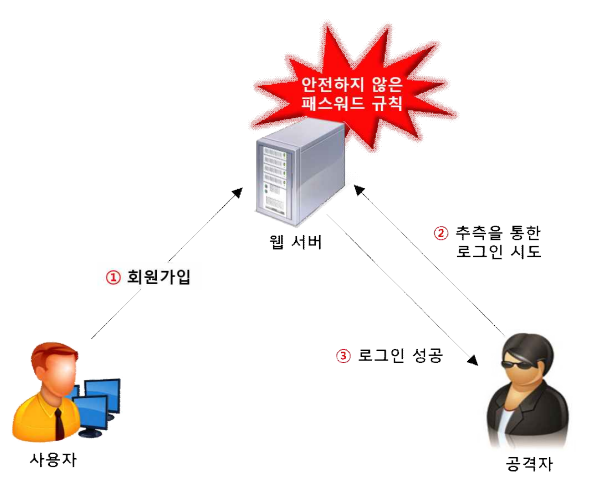

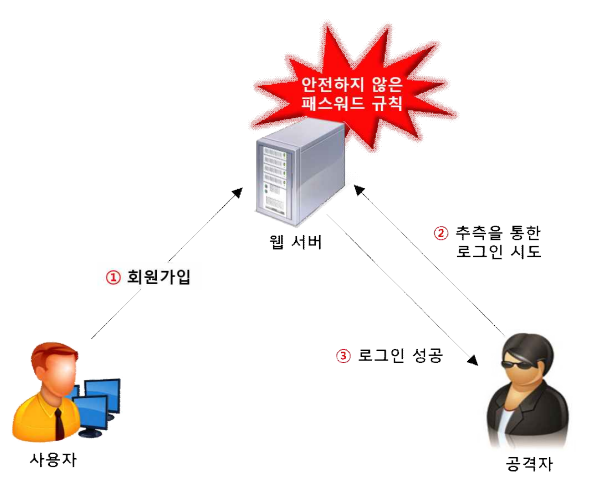

계정 관리 취약점

회원가입 시 안전한 패스워드 규칙이 적용되지 않아 취약한 패스워드로 회원가입이 가능할 경우 공격자가 무차별 대입공격을 통해 사용자의 패스워드를 탈취할 수 있는 취약점이다.

검색 방법

- 추측 가능한 계정 및 패스워드를 입력하여 로그인 시도

- inurl:http intitle:login.php

대응 방안

- 엄격한 패스워드 생성 규칙 적용 : 문자, 숫자, 그리고 특수문자를 포함한 장문의 패스워드 생성 규칙을 강제한다.

- 계정 접속 횟수 제한 : 일정 횟수 이상 로그인 실패 시 계정 잠금 등 비인가 사용자의 무차별 대입 공격을 차단한다.

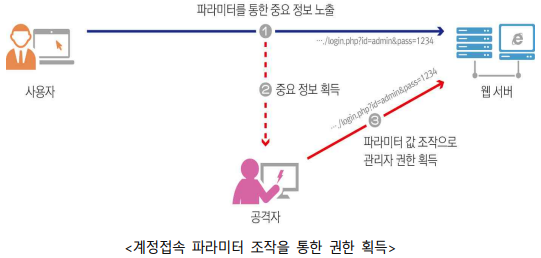

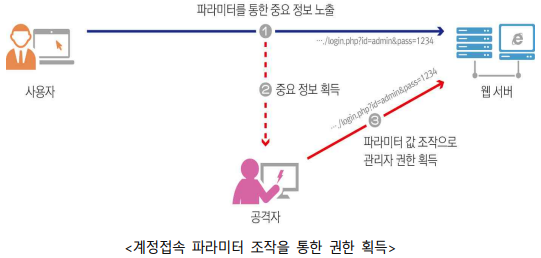

실명인증 취약점

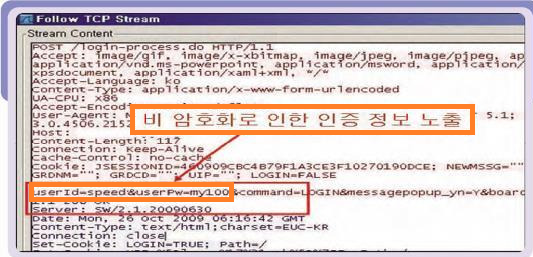

로그인을 통한 본인 확인 검증절차에서 암호화 체계가 미흡하여 사용자 중요 정보가 평문으로 전송될 수 있다.

공격자가 해당 취약점을 악용하여 개인정보 탈취를 시도할 수 있으며, 관리자 권한 탈취 시 기밀정보 유출 및 홈페이지 위·변조 등 2차 공격의 위험이 존재한다.

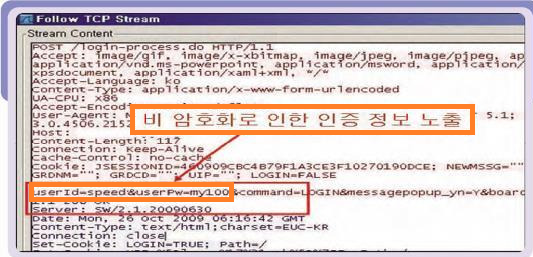

검색 방법

- 점검 대상 웹 서버의 로그인 페이지로 이동

> "http://" 로 시작하는 login 페이지 탐색![]()

http - login.php - Wireshark 등 네트워크 패킷 모니터링 프로그램을 사용하여 로그인 과정 중 발생하는 네트워크 트래픽 저장

![]()

- 로그인 후 네트워크 패킷 모니터링을 통해 로그인 시 저장된 인증 정보를 찾아 암호화 여부 확인

대응 방안

- 암호화 알고리즘 적용

- 검증된 프로그램 사용 : 안전한 라이브러리 및 프레임워크로 개발된 프로그램을 사용한다.

- 접근 제한 : 사용자 권한에 따른 ACL (Access Control List) 관리

전송 시 주요정보 노출 취약점

사용자와 서버 간 통신 시, 암호화 처리되지 않은 구간 사이에서 보안과 관련된 민감한 데이터 통신이 평문으로 전송 처리될 경우 통신상의 모든 정보가 sniffing을 통해 비인가 사용자에게 탈취, 노출, 위·변조될 수 있는 위험이 존재한다.

검색 방법

- 실명인증 취약점 검색 방법과 동일

대응 방안

- 암호화 알고리즘 적용 : DES 등 대칭키, SHA 계열의 해시 함수로 중요 정보를 암호화한다.

- 보안 서버 적용 : SSL/TLS (HTTPS) 를 설정하여 서버-클라이언트 간 통신 시 중요정보 사용 구간을 암호화한다.

참고 자료

- [보안 해킹] 홈페이지 보안 취약점 - 취약한 파일 존재

- [보안 해킹] 홈페이지 보안 취약점 - 전송 시 주요정보 노출 취약점

'리팩토링 > 3. CERT' 카테고리의 다른 글

| 침해대응 & CERT 9주차. 웹 쉘 (1) | 2025.02.24 |

|---|---|

| 침해대응 & CERT 8주차. 웹 취약점(3) (1) | 2025.02.19 |

| 침해대응 & CERT 6주차. 웹 취약점(1) (1) | 2025.02.03 |

| 침해대응 & CERT. Honeypot (0) | 2025.01.30 |

| 침해대응 & CERT 5주차. Shodan 실습 (1) | 2025.01.22 |

취약한 파일 존재 취약점

웹 루트 하위 내부 문서에 백업파일, 로그파일, 압축 파일 등이 존재하여 공격자가 유추 후 직접 접근을 요청하여 핵심 정보를 획득할 수 있는 취약점이다.

이로 인해 웹 애플리케이션 내부 로직 및 DB 정보 등 시스템 관련 정보 및 소스 코드가 노출 / 탈취 당할 위험이 존재한다.

검색 방법

- 웹 서버 디렉토리의 확장자 파일 검색

> intitle:"index of" "env.bak" | "config.bak" | "admin.bak"

> intitle:"index of" "users.yml" | "admin.yml" | "config.yml"

env.bak - DB ID/PW ![]()

config.bak - DB IP address - PhpMyAdmin 웹 서버의 경우 웹 페이지(phpinfo.php) 존재 점검

> intitle:"index of" phpinfo.php

대응 방안

- 개발 및 운영 환경 분리 : 웹 서버를 개발 / 운영 환경으로 분리하고, 운영 환경에서는 소스 코드 수정 및 테스트를 위한 임시 파일을 저장하지 않는다.

- 접근 제한 : 설정파일 ("data/admin/users", "info.php")에 대해 신뢰된 사용자만 접근 가능하도록 정책 설정

- 정기적 점검 및 제거 : Tomcat, Apatche 등의 기본 페이지, WebLogic 등의 원격 관리 콘솔, phpinfo.php 구성정보 파일 등 웹 서버 내 불필요한 파일들을 정기적으로 점검하고 제거한다.

계정 관리 취약점

회원가입 시 안전한 패스워드 규칙이 적용되지 않아 취약한 패스워드로 회원가입이 가능할 경우 공격자가 무차별 대입공격을 통해 사용자의 패스워드를 탈취할 수 있는 취약점이다.

검색 방법

- 추측 가능한 계정 및 패스워드를 입력하여 로그인 시도

- inurl:http intitle:login.php

대응 방안

- 엄격한 패스워드 생성 규칙 적용 : 문자, 숫자, 그리고 특수문자를 포함한 장문의 패스워드 생성 규칙을 강제한다.

- 계정 접속 횟수 제한 : 일정 횟수 이상 로그인 실패 시 계정 잠금 등 비인가 사용자의 무차별 대입 공격을 차단한다.

실명인증 취약점

로그인을 통한 본인 확인 검증절차에서 암호화 체계가 미흡하여 사용자 중요 정보가 평문으로 전송될 수 있다.

공격자가 해당 취약점을 악용하여 개인정보 탈취를 시도할 수 있으며, 관리자 권한 탈취 시 기밀정보 유출 및 홈페이지 위·변조 등 2차 공격의 위험이 존재한다.

검색 방법

- 점검 대상 웹 서버의 로그인 페이지로 이동

> "http://" 로 시작하는 login 페이지 탐색![]()

http - login.php - Wireshark 등 네트워크 패킷 모니터링 프로그램을 사용하여 로그인 과정 중 발생하는 네트워크 트래픽 저장

![]()

- 로그인 후 네트워크 패킷 모니터링을 통해 로그인 시 저장된 인증 정보를 찾아 암호화 여부 확인

대응 방안

- 암호화 알고리즘 적용

- 검증된 프로그램 사용 : 안전한 라이브러리 및 프레임워크로 개발된 프로그램을 사용한다.

- 접근 제한 : 사용자 권한에 따른 ACL (Access Control List) 관리

전송 시 주요정보 노출 취약점

사용자와 서버 간 통신 시, 암호화 처리되지 않은 구간 사이에서 보안과 관련된 민감한 데이터 통신이 평문으로 전송 처리될 경우 통신상의 모든 정보가 sniffing을 통해 비인가 사용자에게 탈취, 노출, 위·변조될 수 있는 위험이 존재한다.

검색 방법

- 실명인증 취약점 검색 방법과 동일

대응 방안

- 암호화 알고리즘 적용 : DES 등 대칭키, SHA 계열의 해시 함수로 중요 정보를 암호화한다.

- 보안 서버 적용 : SSL/TLS (HTTPS) 를 설정하여 서버-클라이언트 간 통신 시 중요정보 사용 구간을 암호화한다.

참고 자료

- [보안 해킹] 홈페이지 보안 취약점 - 취약한 파일 존재

- [보안 해킹] 홈페이지 보안 취약점 - 전송 시 주요정보 노출 취약점

'리팩토링 > 3. CERT' 카테고리의 다른 글

| 침해대응 & CERT 9주차. 웹 쉘 (1) | 2025.02.24 |

|---|---|

| 침해대응 & CERT 8주차. 웹 취약점(3) (1) | 2025.02.19 |

| 침해대응 & CERT 6주차. 웹 취약점(1) (1) | 2025.02.03 |

| 침해대응 & CERT. Honeypot (0) | 2025.01.30 |

| 침해대응 & CERT 5주차. Shodan 실습 (1) | 2025.01.22 |