VirusTotal

VirusTotal은 인터넷 보안회사인 Chronicle (舊 Google)에서 운영하는 무료 온라인 서비스로, 파일이나 URL을 여러 Anti-Virus 엔진과 웹사이트 스캔 도구를 사용하여 분석하는 웹사이트다.

기본적으로 사용자가 업로드한 파일이나 URL을 70개 이상의 Anti-Virus 엔진과 URL 블랙리스트 서비스를 통해 스캔하고, 그 결과를 공유함으로써 악성코드 (malware) 탐지 및 분석에 큰 도움을 준다.

주요 기능

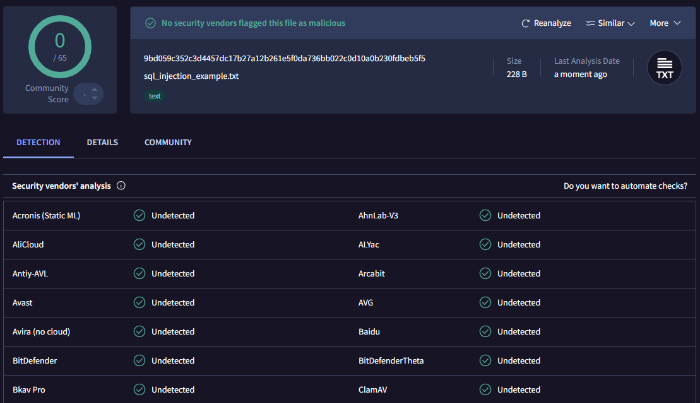

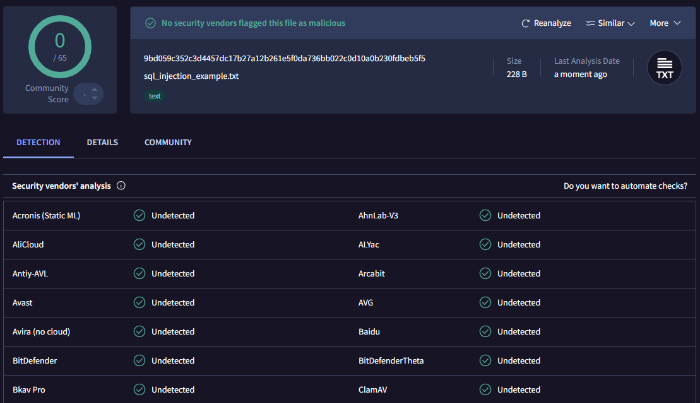

1. 파일 스캔

사용자가 업로드한 파일을 여러 Anti-Virus 엔진이 동시에 검사하여 악성코드를 탐지한다.

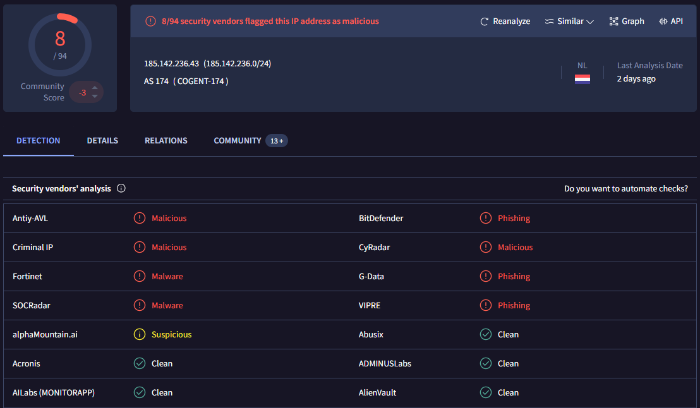

2. URL 스캔

의심 URL을 입력하면 여러 보안 서비스가 해당 URL이 악성인지 확인한다.

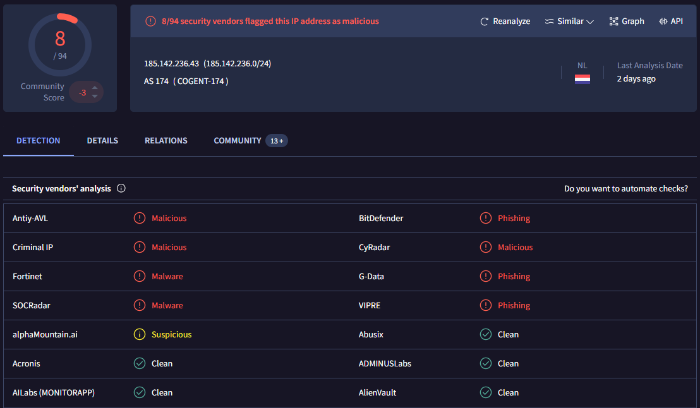

3. 도메인/IPv4 조회

특정 도메인이나 IP 주소의 관련 정보를 제공하여 네트워크 위협에 대한 통찰을 제공한다.

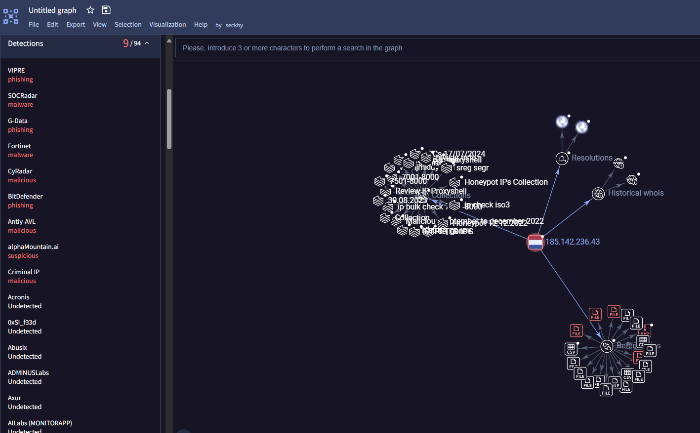

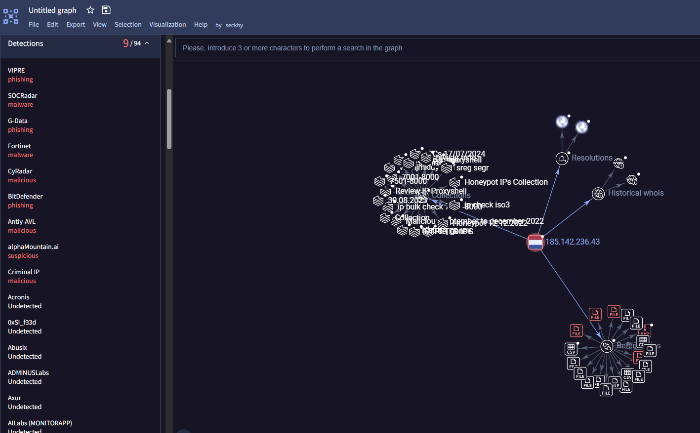

4. VirusTotal Graph

파일, 도메인, IP 등의 관계를 시각적으로 보여주는 도구로, 복잡한 위협 인텔리전스 분석을 쉽게 수행할 수 있다.

5. VirusTotal Community

사용자들이 서로 정보를 공유하고 평판을 제공하여, 추가적인 인텔리전스를 얻을 수 있는 커뮤니티 기능이다.

6. API 기능

자동화된 악성코드 분석을 위해 VirusTotal API를 활용할 수 있다. 이를 통해 VirusTotal의 기능을 자신만의 애플리케이션에 통합할 수 있다.

활용 방안

1. Virus Total 웹 인터페이스 사용법

위에 나열된 주요 기능 중 1~5번이 해당한다.

2. API를 통한 고급 활용

VirusTotal은 개발자를 위한 RESTful API를 제공한다.

이를 통해 자동화된 스크립트 작성 및 다른 보안 툴과 VirusTotal을 통합하여 더 정교한 분석 시스템 구축이 가능하다.

예를 들어, 이메일 보안 솔루션이 이메일에 첨부된 파일을 자동으로 VirusTotal에 업로드해 분석 결과를 바탕으로 차단 여부를 결정할 수 있다.

3. VirusTotal Graph와 VT Intelligence

- VirusTotal Graph 는 다양한 파일, URL, IP 주소, 도메인 간의 관계를 시각화해주는 강력한 도구이다. 이를 통해 악성코드가 어떤 방식으로 퍼지는지, 어떤 인프라를 사용하고 있는지, 서로 어떻게 연결되어 있는지를 쉽게 파악할 수 있다.

- VT Intelligence 는 고급 사용자를 위한 기능으로, VirusTotal 데이터베이스에서 특정 악성코드를 찾아내거나, 특정 조건을 만족하는 샘플을 필터링하는 등의 심화 검색을 수행할 수 있다.

악성 코드 기초 분석 방법

기초 분석은 악성 코드 파일의 기본적인 정보를 수집하는 단계로, 비교적 간단하고 빠르게 수행할 수 있는 분석 방법이다. 악성 코드의 초기 진단을 위해 사용되며, 다음과 같은 작업이 포함된다

- 파일 해시값 확인: MD5, SHA-1, SHA-256 등의 해시값을 생성하여 해당 파일이 이미 알려진 악성 코드인지 확인할 수 있다. 이 값들은 VirusTotal과 같은 온라인 데이터베이스에 조회하여 신뢰성을 평가 가능하다.

- 파일 메타데이터 분석: 악성 코드 파일의 메타데이터(예: 파일 크기, 생성 날짜, 디지털 서명 등)를 통해 파일의 출처나 특이점을 확인할 수 있다.

- 문자열 추출: strings 명령어 같은 도구를 사용하여 바이너리 파일 내의 ASCII 또는 유니코드 문자열을 추출한다. 이 과정에서 파일 경로, URL, 이메일 주소, 명령어와 같은 중요한 정보를 얻을 수 있다.

기초 분석은 파일의 위험성을 빠르게 평가하고, 추가적인 정적 및 동적 분석이 필요한지 판단하는 데 유용하다.

정리하면

VirusTotal은 강력한 Multi-Scan 엔진을 기반으로 다양한 악성코드와 URL을 분석하는 데 매우 유용한 보안 위협 기초 분석 도구로, 이를 통해 단일 엔진으로 탐지하지 못하는 위협을 포착하고, 보안 위협을 빠르게 탐지할 수 있으며, 추가적인 정적/동적 분석의 필요성을 판단할 수 있다.

'리팩토링 > 2. 보안관제' 카테고리의 다른 글

| 리팩토링 12주차. 악성코드 분석 환경 구성 & 악성코드 샘플링 웹사이트 (1) | 2024.09.24 |

|---|---|

| 리팩토링 11주차. 악성 코드 분석 방법 (1) | 2024.09.10 |

| 리팩토링 9주차. 보안관제 (1) | 2024.08.22 |

| 리팩토링 8주차. 악성 코드 (1) | 2024.08.14 |

| 리팩토링 7주차. Firewall, IDS, IPS, DDoS (1) | 2024.07.29 |

VirusTotal

VirusTotal은 인터넷 보안회사인 Chronicle (舊 Google)에서 운영하는 무료 온라인 서비스로, 파일이나 URL을 여러 Anti-Virus 엔진과 웹사이트 스캔 도구를 사용하여 분석하는 웹사이트다.

기본적으로 사용자가 업로드한 파일이나 URL을 70개 이상의 Anti-Virus 엔진과 URL 블랙리스트 서비스를 통해 스캔하고, 그 결과를 공유함으로써 악성코드 (malware) 탐지 및 분석에 큰 도움을 준다.

주요 기능

1. 파일 스캔

사용자가 업로드한 파일을 여러 Anti-Virus 엔진이 동시에 검사하여 악성코드를 탐지한다.

2. URL 스캔

의심 URL을 입력하면 여러 보안 서비스가 해당 URL이 악성인지 확인한다.

3. 도메인/IPv4 조회

특정 도메인이나 IP 주소의 관련 정보를 제공하여 네트워크 위협에 대한 통찰을 제공한다.

4. VirusTotal Graph

파일, 도메인, IP 등의 관계를 시각적으로 보여주는 도구로, 복잡한 위협 인텔리전스 분석을 쉽게 수행할 수 있다.

5. VirusTotal Community

사용자들이 서로 정보를 공유하고 평판을 제공하여, 추가적인 인텔리전스를 얻을 수 있는 커뮤니티 기능이다.

6. API 기능

자동화된 악성코드 분석을 위해 VirusTotal API를 활용할 수 있다. 이를 통해 VirusTotal의 기능을 자신만의 애플리케이션에 통합할 수 있다.

활용 방안

1. Virus Total 웹 인터페이스 사용법

위에 나열된 주요 기능 중 1~5번이 해당한다.

2. API를 통한 고급 활용

VirusTotal은 개발자를 위한 RESTful API를 제공한다.

이를 통해 자동화된 스크립트 작성 및 다른 보안 툴과 VirusTotal을 통합하여 더 정교한 분석 시스템 구축이 가능하다.

예를 들어, 이메일 보안 솔루션이 이메일에 첨부된 파일을 자동으로 VirusTotal에 업로드해 분석 결과를 바탕으로 차단 여부를 결정할 수 있다.

3. VirusTotal Graph와 VT Intelligence

- VirusTotal Graph 는 다양한 파일, URL, IP 주소, 도메인 간의 관계를 시각화해주는 강력한 도구이다. 이를 통해 악성코드가 어떤 방식으로 퍼지는지, 어떤 인프라를 사용하고 있는지, 서로 어떻게 연결되어 있는지를 쉽게 파악할 수 있다.

- VT Intelligence 는 고급 사용자를 위한 기능으로, VirusTotal 데이터베이스에서 특정 악성코드를 찾아내거나, 특정 조건을 만족하는 샘플을 필터링하는 등의 심화 검색을 수행할 수 있다.

악성 코드 기초 분석 방법

기초 분석은 악성 코드 파일의 기본적인 정보를 수집하는 단계로, 비교적 간단하고 빠르게 수행할 수 있는 분석 방법이다. 악성 코드의 초기 진단을 위해 사용되며, 다음과 같은 작업이 포함된다

- 파일 해시값 확인: MD5, SHA-1, SHA-256 등의 해시값을 생성하여 해당 파일이 이미 알려진 악성 코드인지 확인할 수 있다. 이 값들은 VirusTotal과 같은 온라인 데이터베이스에 조회하여 신뢰성을 평가 가능하다.

- 파일 메타데이터 분석: 악성 코드 파일의 메타데이터(예: 파일 크기, 생성 날짜, 디지털 서명 등)를 통해 파일의 출처나 특이점을 확인할 수 있다.

- 문자열 추출: strings 명령어 같은 도구를 사용하여 바이너리 파일 내의 ASCII 또는 유니코드 문자열을 추출한다. 이 과정에서 파일 경로, URL, 이메일 주소, 명령어와 같은 중요한 정보를 얻을 수 있다.

기초 분석은 파일의 위험성을 빠르게 평가하고, 추가적인 정적 및 동적 분석이 필요한지 판단하는 데 유용하다.

정리하면

VirusTotal은 강력한 Multi-Scan 엔진을 기반으로 다양한 악성코드와 URL을 분석하는 데 매우 유용한 보안 위협 기초 분석 도구로, 이를 통해 단일 엔진으로 탐지하지 못하는 위협을 포착하고, 보안 위협을 빠르게 탐지할 수 있으며, 추가적인 정적/동적 분석의 필요성을 판단할 수 있다.

'리팩토링 > 2. 보안관제' 카테고리의 다른 글

| 리팩토링 12주차. 악성코드 분석 환경 구성 & 악성코드 샘플링 웹사이트 (1) | 2024.09.24 |

|---|---|

| 리팩토링 11주차. 악성 코드 분석 방법 (1) | 2024.09.10 |

| 리팩토링 9주차. 보안관제 (1) | 2024.08.22 |

| 리팩토링 8주차. 악성 코드 (1) | 2024.08.14 |

| 리팩토링 7주차. Firewall, IDS, IPS, DDoS (1) | 2024.07.29 |